(1)is the science of hiding information.Where as the goal of cryp to graphy is to make dat

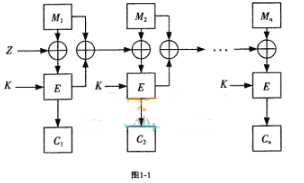

a unreadable by a third party.the goal of steganography is to hide the data from a third party.In this article,I will discuss what steganography is,what purposes it serves,and will provide an example using available software. There are a large number of steganographic(2)that most of us are familiar with(especially if you watch a lot of spymovies),ranging from invisible inkandmicrodotstosecretingahiddenmessageinthesecondletterofeachwordofalargebodyoftextandspreadspectrumradiocommunication.With computersandnetworks,there arem any other ways of hiding informations,suchas: Covertchannels(c,g,Lokiandsomedistributeddenial-of-servicetoolsusetheInternetControl(3)Protocol,orICMP,asthecommunicationchannelbetweenthe“badguy”andacompromicyedsystem) HiddentextwithinWebpages Hidingfilesin“plainsight”(c,g.whatbetterplaceto“hide”afilethanwithanimportantsoundingnameinthec:\winntsystem32directory) Nullciphers(c,g,usingthefirstletterofeachwordtoformahiddenmessageinanotherwiseinnocuoustext) steganographytoday,however,issignificantlymore(4)than the example about suggest,allowing ausertohidelargeamountsofinformationwithinimageandaudio.Theseformsofsteganographyoftenareusedinconjunctionwith cryptographysothe information is double protected;firstitisencryptedandthenhiddensothatanadvertisementfirst.find the information(an often difficult task inandofitself)and the decryptedit. The simple stapproachtohidingdatawithinanimagefileiscalled(5)signatureinsertion.In this method,we can take the binaryrepresentationofthehiddendataandthebitofeachbytewithinthecovertimage.If weareusing 24-bitcolor the amount and will be minimum and indiscriminate to the human eye.

A.Cryptography

B.Geography

C.Stenography

D.Steganography

A.methods

B.software

C.tools

D.services

A.Member

B.Management

C.Message

D.Mail

A.powerful

B.sophistication

C.advanced

D.easy

A.least

B.most

C.much

D.less

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

如搜索结果不匹配,请 联系老师 获取答案

如搜索结果不匹配,请 联系老师 获取答案