题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

下列是端口扫描的目的()

A.找出网段内活跃主机

B.找出主机上所开放的网络服务

C.识别主机安装的操作系统类型与开放网络服务类型

D.找出主机、网络服务商存在的安全漏洞

如搜索结果不匹配,请 联系老师 获取答案

如搜索结果不匹配,请 联系老师 获取答案

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

A.找出网段内活跃主机

B.找出主机上所开放的网络服务

C.识别主机安装的操作系统类型与开放网络服务类型

D.找出主机、网络服务商存在的安全漏洞

如搜索结果不匹配,请 联系老师 获取答案

如搜索结果不匹配,请 联系老师 获取答案

更多“下列是端口扫描的目的()”相关的问题

更多“下列是端口扫描的目的()”相关的问题

第1题

A.通过向端口发送探测数据包,并记录目标主机的响应来分析端口是否打开

B.通过向端口发送探测数据包,将目标主机的响应信息与漏洞库进行匹配

C.模拟黑客攻击手段,对目标主机进行攻击性的安全漏洞扫描

D.通过分析管理员使用电脑习惯获得漏洞信息

第2题

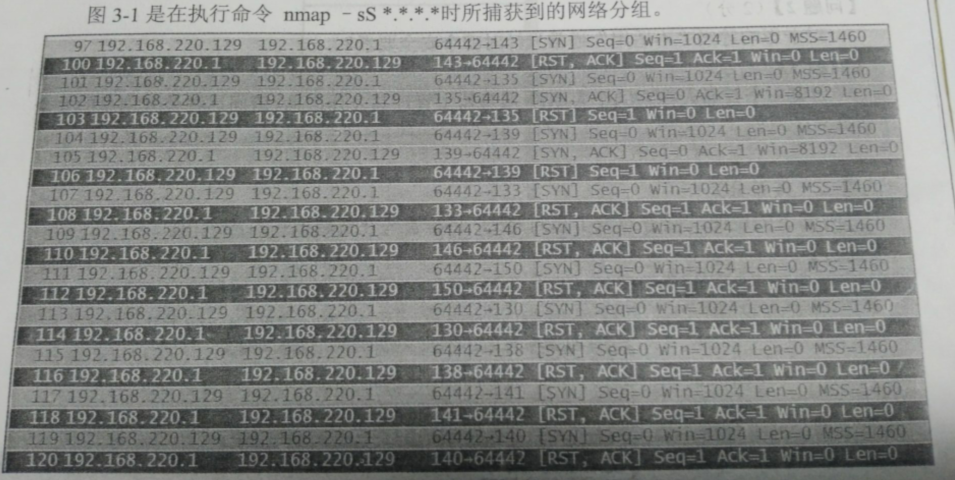

请根据图 3-1 回答下列问题

请根据图 3-1 回答下列问题【问题1】 (2分) 此次扫描的目标主机的IP地址是多少? 【问题2】(2 分) SYN 扫描采用的传输层协议名字是什么? 【问题 3】 (2分) SYN 的含义是什么? 【问题 4】 (4分) 目标主机开放了哪几个端口?简要说明判断依据。 【问题 5】(3分) 每次扫描有没有完成完整的三次握手?这样做的目的是什么? 【问题 6】(5分) 补全表 3-1 所示的防火墙过滤器规则的空(1) - (5),达到防火墙禁止此类扫描流量进入和处出网络 ,同时又能允许网内用户访问外部网页服务器的目的。 表 3-1 防火墙过滤器规则表 规则号 协议 源地址 目的地址 源端口 目的端口 ACK 动作 1 TCP * 192.168.220.1/24 * * (4) 拒绝 2 TCP 192.168.220.1/24 * > 1024 (3) * 允许 3 (1) 192.168.220.1/24 * > 1024 53 * 允许 4 UDP * 192.168.220.1/24 53 > 1024 (5) 允许 5 (2) * * * * * 拒绝 【问题 7】 (2 分) 简要说明为什么防火墙需要在迸出两个方向上对据数据包进行过滤。

第3题

为了解决“震荡波”病毒利用Windows缓冲区溢出漏洞攻击计算机系统问题,采用某防火墙建立一个“关闭445端口”的规则。请给出下列规则配置参数(防火墙规则配置界面如下图所示):

①数据包方向(从下列选项中选择): 【16】 。

A)接收

B)发送

C)双向

②对方IP地址(从下列选项中选择): 【17】 。

A)网络IP地址

B)指定IP地址

C)任意IP地址

③数据包协议类型: 【18】 。

已授权程序开放的端口:从 【19】 到【20】 。

第4题

【说明】

“震荡波”病毒对网络中计算机系统的攻击方式是:以本地IP地址为基础,开辟128

个扫描线程,每个线程随机选取一个IP地址作为攻击目标,疯狂地试探连接目标主机的 445端口,试图造成Windows的缓冲区溢出错误。一旦攻击成功会导致对方机器感染此病毒并进行下一轮的传播。如果你发现连接在网络上的计算机遭到该病毒攻击,则应采用相应的处理。根据对入侵的处理对策及系统恢复过程请回答问题1至问题4。

为什么一般处理“震荡波”病毒时,首先要把被侵入的计算机系统从网络上断开?

为了保护您的账号安全,请在“上学吧”公众号进行验证,点击“官网服务”-“账号验证”后输入验证码“”完成验证,验证成功后方可继续查看答案!

微信搜一搜

微信搜一搜

上学吧

上学吧

微信搜一搜

微信搜一搜

上学吧

上学吧